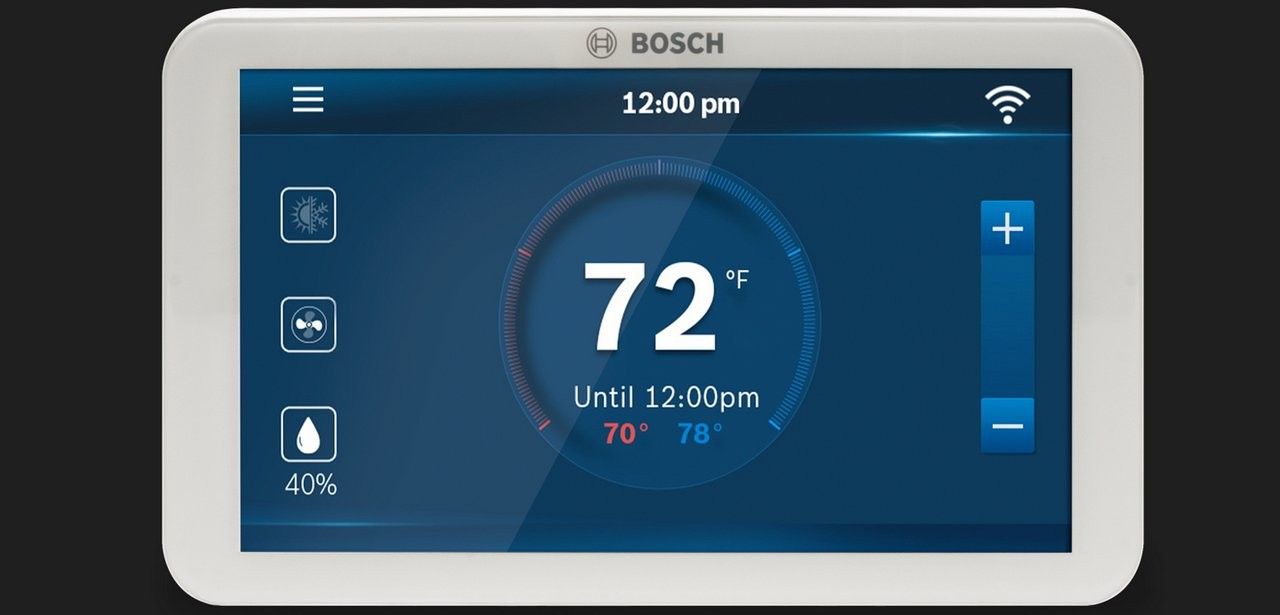

Das Bosch BCC100-Thermostat ist ein wichtiges Element im Smart Home, das dazu dient, die Energieeffizienz und den Wohnkomfort zu maximieren. Leider wurden nun Schwachstellen in diesem Thermostat entdeckt, die es Angreifern ermöglichen, über den Wi-Fi-Microcontroller des Geräts bösartige Befehle zu senden, schädliche Firmware-Updates zu installieren und den Datenverkehr zu manipulieren. Dies stellt eine ernsthafte Bedrohung für die Sicherheit des Smart Homes dar und erfordert geeignete Schutzmaßnahmen seitens der Nutzer.

Inhaltsverzeichnis: Das erwartet Sie in diesem Artikel

Hacker können Bosch BCC100-Thermostat manipulieren und Daten abfangen

Das Bosch BCC100-Thermostat nutzt zwei Microcontroller, die in Kombination arbeiten. Der Hi-Flying Chip HF-LPT230 ist für die Wi-Fi-Kommunikation zuständig und fungiert als Netzwerk-Gateway sowie Proxy für den logischen STMicroelectronics Chip STM32F103. Der Wi-Fi-Chip kommuniziert über den TCP-Port 8899 im Local Area Network (LAN) und leitet die Nachrichten direkt an den logischen STM-Microcontroller weiter. Die Schwachstelle besteht darin, dass der Wi-Fi-Chip nicht in der Lage ist, bösartige Nachrichten von legitimen Datenpaketen des Cloud-Servers zu unterscheiden. Das ermöglicht es Angreifern, Befehle an das Thermostat zu senden und es sogar mit Malware-infizierten Updates zu versehen.

Bosch BCC100-Thermostat: Hacker können Firmware-Updates manipulieren

Um mit dem Server connect.boschconnectedcontrol.com zu kommunizieren, nutzt das Bosch BCC100-Thermostat eine Websocket-Verbindung. Bedauerlicherweise werden die Pakete unverschlüsselt versendet, wodurch es für Hacker einfach ist, diese zu manipulieren. Durch den Befehl „device/update“ erhält das Thermostat Informationen über ein neues Update und führt eine vermeintlich legitime Firmwareaktualisierung durch. Das Problem besteht darin, dass das Thermostat sogar gefälschte Antworten akzeptiert, die Details zur schädlichen neuen Firmware enthalten. Dies ermöglicht es Angreifern, das Gerät vollständig zu kompromittieren.

Sicherheitslücke im Smart Home: Nutzer sollten handeln

Die Verwendung von IoT-Geräten im Smart Home erweitert die Angriffsfläche für Hacker und birgt somit ein erhebliches IT-Sicherheitsrisiko. Um dieses Risiko zu minimieren, ist es ratsam, die IoT-Hardware sorgfältig zu überwachen und bestmöglich vom lokalen Netzwerk zu isolieren. Eine mögliche Lösung dafür ist die Einrichtung eines separaten Netzwerks, das ausschließlich für IoT-Geräte vorgesehen ist. Des Weiteren sollten Nutzer regelmäßig nach Firmware-Updates suchen und diese vom Hersteller installieren. Eine zusätzliche Sicherheitsmaßnahme besteht darin, eine Netzwerk-Lösung für Cybersicherheit zu nutzen, die in den Router integriert ist.

IoT-Hardware: Überprüfung auf Schwachstellen notwendig

Die kürzlich aufgedeckten Schwachstellen im Bosch BCC100-Thermostat verdeutlichen, dass IoT-Geräte im Smart Home nicht nur nützlich sind, sondern auch Sicherheitsrisiken mit sich bringen können. Um diese Risiken zu minimieren, führt Bitdefender umfassende Überprüfungen an weit verbreiteter IoT-Hardware durch, um Schwachstellen und Sicherheitsrisiken aufzudecken. Durch die Sensibilisierung der Nutzer für diese Risiken und die Bereitstellung von Lösungen wie regelmäßige Firmware-Updates und Netzwerk-Lösungen für Cybersicherheit können Nutzer ihre IoT-Hardware besser schützen und das Smart Home sicherer machen.